Maintenant, du côté du serveur, vous devez modifier les règles de transfert IP.

$ sudo nano /etc/sysctl.conf

Trouvez la section "'net.ipv4.ip_forward"' et supprimez le "'#"' pour que l'instruction ne soit pas commentée.

Vous devez modifier certaines règles de pare-feu afin d'acheminer correctement les connexions Client.

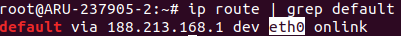

$ ip route | grep default

Mémorisez le nom après "'dev"' (dans la figure, le nom est "'eth0"').

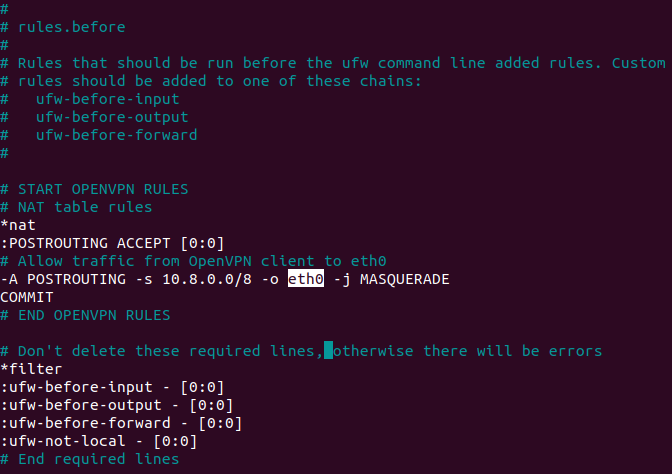

$ sudo nano /etc/ufw/before.rules

Ajoutez les commandes comme dans la figure ci-dessous, en remplaçant "'eth0"' par le nom de votre interface réseau.

Enregistrez et sortez.

$ sudo nano /etc/default/ufw

Changez la valeur du paramètre "'DEFAULT_FORWARD_POLICY"' avec "'ACCEPT"'.

Activez le port 1194 pour le trafic UDP et le port 22 pour le trafic SSH:

$ sudo ufw allow 1194/udp $ sudo ufw allow OpenSSH

Redémarrez le firewall:

$ sudo ufw disable

$ sudo ufw enable

Démarrez le service de OpenVPN:

$ sudo systemctl start openvpn

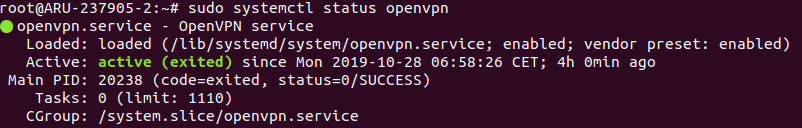

Vérifiez l'état du service. Si tout s'est bien passé, vous trouverez un écran similaire à celui de la figure.

$ sudo systemctl status openvpn

Exécutez le service au démarrage du serveur:

$ sudo systemctl enable openvpn

Créez la configuration de base pour les Clients:

$ sudo mkdir -p ~/client-configs/files

$ sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf ~/client-configs/base.conf

$ sudo nano ~/client-configs/base.conf

Trouvez la section "'remote"' et assurez-vous qu'il indique "'remote IP_Server 1194"'

- IP_Server: Entrez l'IP du Serveur

- 1194: port choisi précédemment.

Trouvez la section "'proto"' pour vous assurer que le serveur est défini sur UDP (vous trouverez la ligne TCP commentée par un "';"').

Trouvez la section "'user"' et "'group"' et supprimez les "';"' pour les rendre "'sans commentaires"'.

Trouvez les sections "'ca.crt"' - "'client.crt"' - "'client.key"' - "'ta.key"' et commentez-les avec un "'#"' au début de chaque ligne.

Trouvez la section "'cipher"' et ajoutez l'instruction "'auth SHA256"' sous l'instruction "'cipher AES-256-CBC"'.

Ajoutez n'importe où l'instruction "'key-direction 1"'.

Ajoutez n'importe où ces lignes commentées. Si le client est une machine Linux, ils doivent être rendus non commentés.

# script-security 2

# up /etc/openvpn/update-resolv-conf

# down /etc/openvpn/update-resolv-conf

Enregistrez et fermez.