Après la phase préliminaire d'installation d'OpenVPN, vous devez générer les certificats et les clés d'accès au VPN.

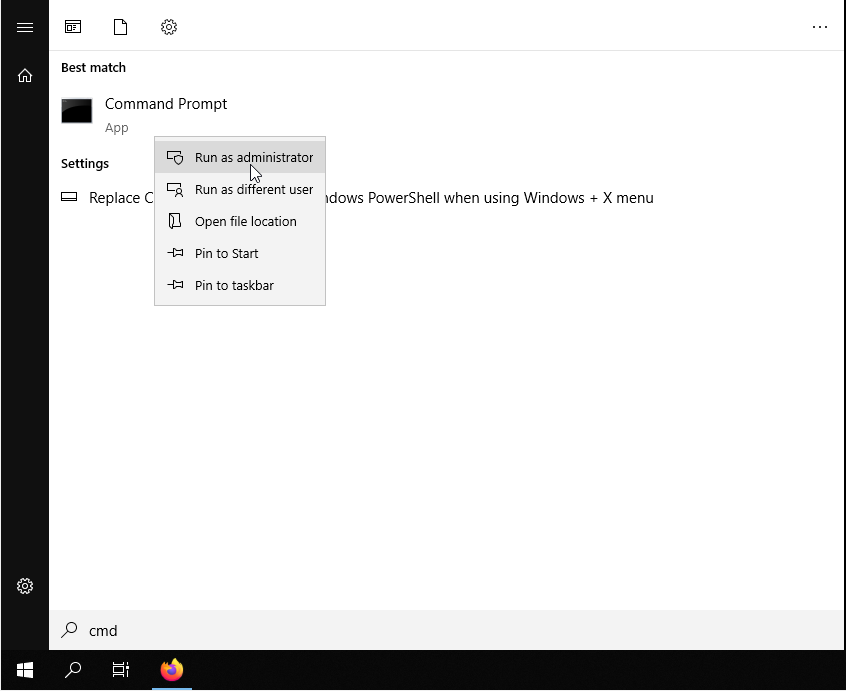

Vous devez d'abord ouvrir le terminal de votre serveur Windows. Pour ce faire, cliquez sur Démarrer, tapez "cmd" et faites un clic droit sur l'icône d'invite de commande, puis sélectionnez "Exécuter en tant qu'administrateur".

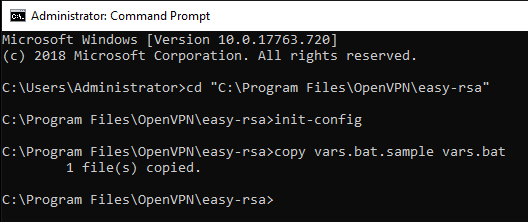

Allez dans le dossier où vous avez installé OpenVPN et lancez le script "init-config".

cd "C:\Program Files\OpenVPN\easy-rsa"

init-config

Vous devriez obtenir une commande similaire à celle illustrée dans la figure ci-dessous.

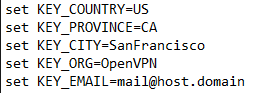

À ce stade, des modifications doivent être apportées au fichier "vars.bat" dans le dossier "C:\Program Files\OpenVPN\easy-rsa":

notepad vars.bat

Presque à la fin du document, vous trouverez une série d'entrées commençant par "set" et servant à définir certaines informations parmi les variables d'environnement. Modifiez ces champs avec vos informations pour générer le certificat.

Cette étape n'est pas indispensable car vous serez toujours invité à saisir ces informations ultérieurement, mais en définissant les valeurs dans ce fichier, elles seront par la suite utilisées comme paramètres par défaut.

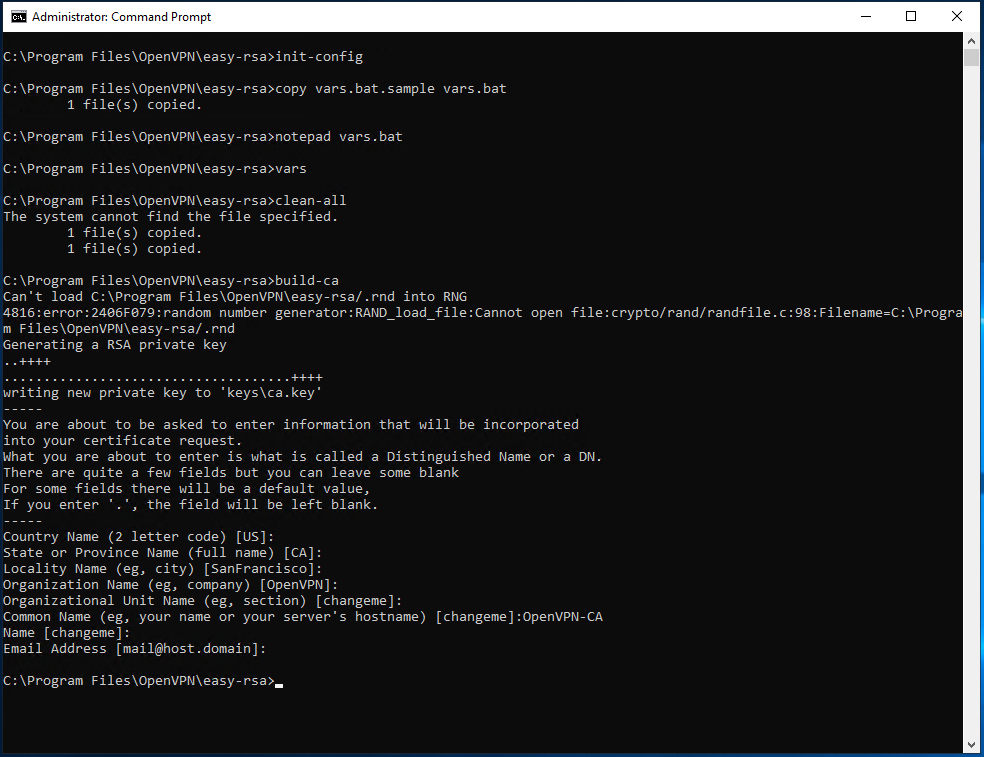

Lorsque vous avez terminé d'entrer ces informations, enregistrez le fichier et fermez l'éditeur de texte. Tapez ensuite les commandes suivantes pour que ces modifications prennent effet:

vars

clean-all

Lancez ensuite la création du Certificat. Depuis le terminal (démarré en tant qu'administrateur et toujours dans le dossier "C:\Program Files\OpenVPN\easy-rsa") tapez:

build-ca

Si vous avez préalablement modifié le fichier "vars" avec vos informations, celles-ci seront déjà présentes entre crochets de chaque champ obligatoire. Dans ce cas, appuyez simplement sur "Entrée" pour sélectionner ces valeurs comme paramètres par défaut.

Sous "Common name", vous devez plutôt donner un nom facile à retenir : dans ce cas, "OpenVPN-CA" sera utilisé.

Pour confirmer le succès de l'opération de génération de certificat, les deux fichiers "ca.crt" et "ca.key" seront créés dans le dossier "easy-rsa\keys".

À ce stade, vous devez créer les clés pour le serveur, dont la procédure peut être lancée avec la commande:

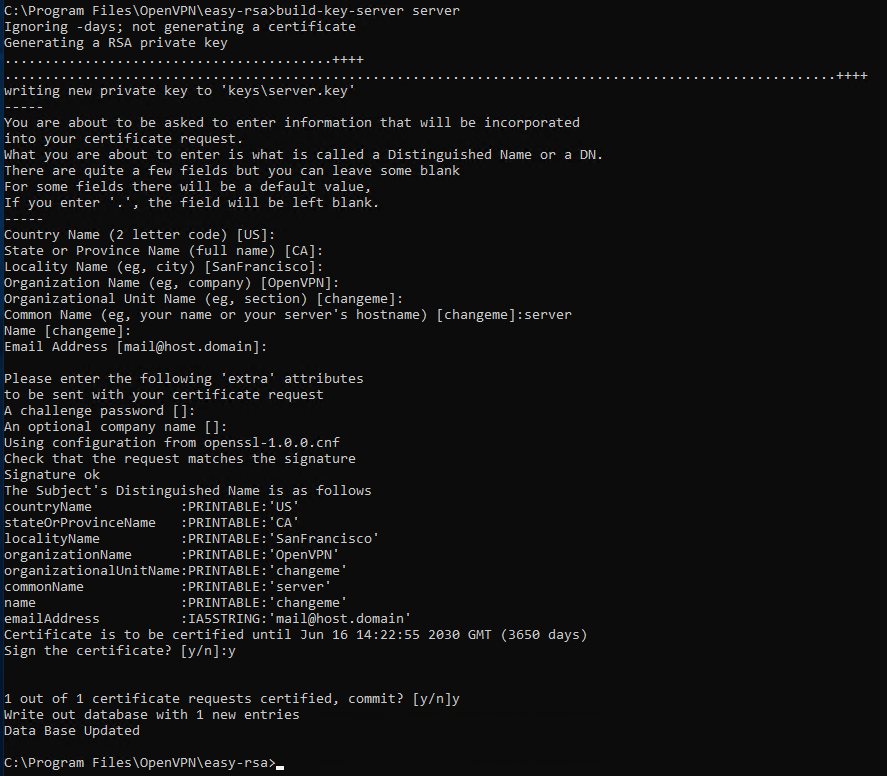

build-key-server server_name

Dans ce cas, sous "Common Name" vous devez spécifier le nom générique à attribuer au serveur. Comme le montre l'image suivante, dans notre cas, le nom "server" a été utilisé.

Vers la fin de la procédure il vous sera demandé de confirmer deux fois la sauvegarde des données ainsi paramétrées. Dans les deux cas tapez

y et appuyez sur "Entrée".